在當今數(shù)字化時代,數(shù)據(jù)已成為企業(yè)最寶貴的資產(chǎn)之一,其安全性直接關(guān)系到業(yè)務(wù)連續(xù)性與用戶信任。對于網(wǎng)絡(luò)技術(shù)開發(fā)者而言,將安全性內(nèi)嵌于系統(tǒng)設(shè)計與開發(fā)流程中,是構(gòu)建可信賴應(yīng)用的基石。以下是十種在開發(fā)過程中有效提升數(shù)據(jù)安全性的關(guān)鍵技術(shù)方法。

1. 實施端到端加密

從數(shù)據(jù)生成、傳輸?shù)酱鎯Φ娜芷诙紤?yīng)采用強加密算法(如AES-256)。特別是在網(wǎng)絡(luò)傳輸層,務(wù)必使用TLS/SSL協(xié)議,確保數(shù)據(jù)在客戶端與服務(wù)器之間流動時無法被竊聽或篡改。

2. 采用最小權(quán)限原則

在系統(tǒng)架構(gòu)設(shè)計時,為每個應(yīng)用程序、服務(wù)和用戶分配完成其任務(wù)所需的最小權(quán)限。這能有效限制潛在攻擊面,防止某個模塊被攻破后導(dǎo)致整個系統(tǒng)的淪陷。

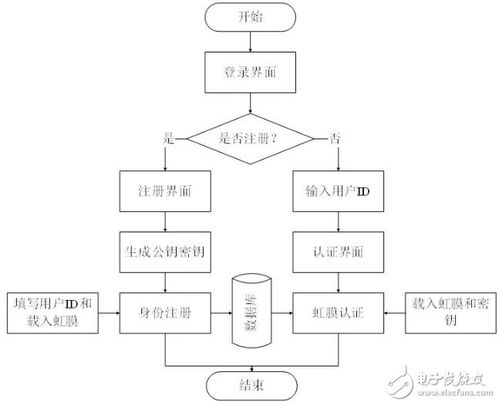

3. 強化身份驗證與授權(quán)機制

超越簡單的用戶名密碼,集成多因素認證(MFA)。對于API和微服務(wù),使用OAuth 2.0、OpenID Connect等現(xiàn)代授權(quán)框架,并確保令牌的安全管理。

4. 定期依賴項與漏洞掃描

現(xiàn)代開發(fā)嚴重依賴第三方庫和框架。使用自動化工具(如Snyk, OWASP Dependency-Check)持續(xù)掃描項目依賴,及時更新存在已知漏洞的組件。

5. 安全的數(shù)據(jù)輸入驗證與凈化

所有用戶輸入都應(yīng)被視為不可信的。在服務(wù)器端實施嚴格的白名單驗證,并對輸出進行編碼,以徹底防御SQL注入、跨站腳本(XSS)等注入類攻擊。

6. 安全的日志記錄與監(jiān)控

記錄關(guān)鍵的安全事件(如登錄失敗、權(quán)限變更),但務(wù)必避免在日志中保存敏感數(shù)據(jù)(如密碼、完整信用卡號)。集中日志管理并設(shè)置異常行為告警。

7. 實施安全的數(shù)據(jù)存儲與處理

對靜止的敏感數(shù)據(jù)(如數(shù)據(jù)庫中的個人信息)進行加密。考慮使用安全的硬件模塊或云服務(wù)提供的密鑰管理服務(wù)。在處理完成后,及時安全地擦除內(nèi)存中的敏感數(shù)據(jù)。

8. 采用容器與基礎(chǔ)設(shè)施安全實踐

如果使用容器技術(shù)(如Docker),確保基礎(chǔ)鏡像來自可信源,并以非root用戶運行容器。對于云基礎(chǔ)設(shè)施,利用身份與訪問管理、安全組和網(wǎng)絡(luò)隔離來構(gòu)建安全邊界。

9. 將安全測試集成到CI/CD管道

在持續(xù)集成/持續(xù)部署流程中自動化執(zhí)行靜態(tài)應(yīng)用安全測試、動態(tài)應(yīng)用安全測試和軟件成分分析。實現(xiàn)“安全左移”,在代碼提交和構(gòu)建階段就發(fā)現(xiàn)并修復(fù)安全問題。

10. 制定并演練應(yīng)急響應(yīng)計劃

盡管預(yù)防至關(guān)重要,但必須為安全事件做好準備。制定清晰的漏洞披露和事件響應(yīng)流程,并定期進行演練,確保在發(fā)生數(shù)據(jù)泄露時能夠快速、有序地控制損害、恢復(fù)服務(wù)并進行溯源。

****

數(shù)據(jù)安全不是一項可以后期添加的功能,而應(yīng)是從項目伊始就貫穿于整個網(wǎng)絡(luò)技術(shù)開發(fā)生命周期的核心設(shè)計原則。通過綜合運用以上方法,開發(fā)者可以構(gòu)建出更具韌性、能夠抵御不斷進化威脅的應(yīng)用程序,從而在保護數(shù)據(jù)資產(chǎn)的贏得用戶與市場的長期信任。